در این مقاله قصد داریم تا با انواع حملاتی که ممکن است به وبسایت شما شود را معرفی کنیم .

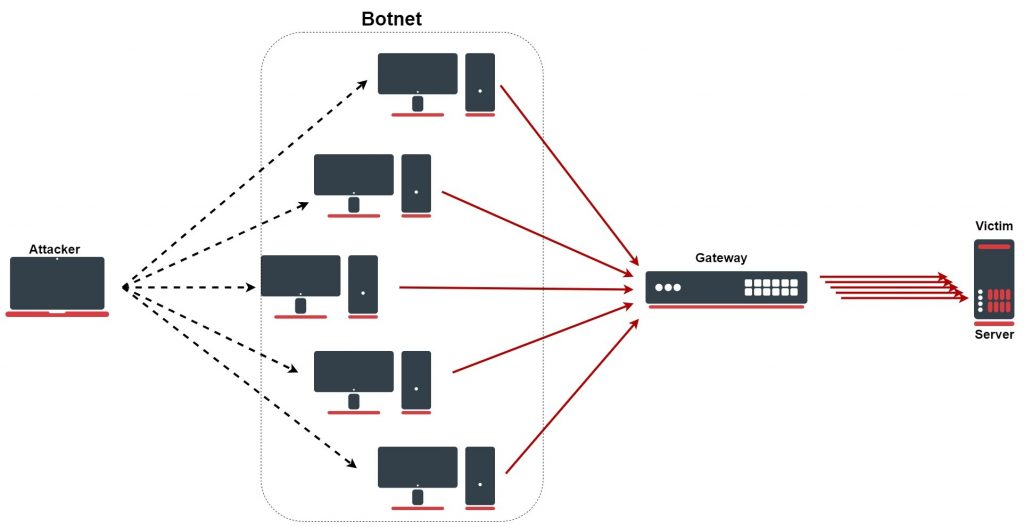

حملات DOS و DDOS

این نوع حمله باعث اختلال بین سایت و میزبان آن میشود به صورتی که سایت شما از منبع اطلاعاتی خود قطع شده و کاربران دیگر نمیتوانند از آن سایت پاسخی دریافت کنند.

در حملات DDOS از چندین کامپیوتر با استفاده از نرم افزاری با هدفی یکسان برای حمله به یک بخش استفاده میشود.

این نرم افزار های نصب شده حتی از دید مالک سیستم هم مخفی می ماند و مالک سیستم از اینکه این نرم افزارهای مخرب روی سیستم او نصب شده است کاملا بی خبر است ، زمانی که تعداد کامپیوتر های طعمه زیاد شد ، مهاجمی که قصد حمله دارد، به این تعداد کامپیوتر های آلوده دستور می دهد که حملات خود را به یک هدف از پیش تعیین شده شروع کنند و سرور مورد نظر به دلیل عدم توانایی در پاسخگویی به این حجم از درخواست هایی که به سمتش فرستاد میشود وارد حالتی Overwhelm یا دستپاچه می شود . معروف ترین حملات Dos عبارتاند از:

حمله Buffer Overflow :

در این نوع حمله مهاجم به دنبال یک نوع فرایند میگردد که آن را به تعداد دفعات بی شماری تکرار کند و اگر اون نرم افزار برای فرایند خود برای همچنین مواقعی پاسخ درستی در نظر نگرفته باشد از آن سو استفاده میکند و حجم زیادی از اطلاعات را روی دوش پردازنده میاندازد.

یک نوع حمله به نام Ping Of Death وجود دارد که در این نوع حمله مهاجم بسته های اطلاعاتی ICMP (بررسی وضعیت ارتباط با سرور) با حجم بیش از حد آن ECHO میکند ، یعنی مقداری زیادی اطلاعات را برای سرور مقصد ارسال می کند ، اینکار می تواند باعث از دسترس خارج شدن سرور مقصد و در نهایت منجر به یک نوع حمله از نوع Buffer Overflow شود.

حمله SYN :

در این نوع حمله ، مهاجم از فضایی از حافظه(بافر) که در Session مربوط به پروتکل TCP/IP وجود دارد استفاده می کند و از این طریق باعث اختلال میشود. مهاجم سرور را با حجم عظیمی از درخواست های برقراری ارتباط (SYN) پر می کند ، پس از آنکه سرور به درخواست های مهاجم پاسخ میدهد ، مهاجم به پاسخ هایی که از سمت سرور فرستاده شده جوابی نمیدهد و سرور همچنان منتظر دریافت پاسخ از مهاجم می ماند . در این مدتی که سرور هیچ پاسخی دریافت نمیکند ممکن است دچار از کار افتادگی (Crash) شود و دیگر قادر به ارائه هیچ پاسخی نمیباشد.

حمله Teardrop :

در این نوع حمله مهاجم طول بسته اطلاعاتی پروتکل IP را تغییر میدهد.

سیستم قربانی پس از آنکه بسته اطلاعاتی دستکاری شده را دریافت میکند ، سیستم قربانی پس از آنکه بسته اطلاعاتی دستکاری شده را دریافت میکند ، سیستم قربانی پس از آنکه بسته اطلاعاتی دستکاری شده را دریافت میکند ، اقدام به بازسازی آن میکند ولی به دلیل اینکه این درخواست فرستاد شده و هیچ قسمتی از آن از بین نرفته است ، سیستم به دلیل اینکه اطلاعت سیستم با آن همخوانی دارد آن را برای اجرا ارسال میکند و سیستم دچار از کار افتادگی (Crash) میشود.

حمله Smurf :

در این نوع حمله با استفاده از تکنیک های IP Spoofing (دستکاری آدرس IP) و جعل پروتکل ICMP سعی در پر کردن سیستم قربانی با ترافیک های بیهوده میکنند و این عمل باعث به وجود آمدن یک حمله DOS میشود.

2- درب های پشتی یا Backdoor

حملات از نوع در پشتی معمولا از طریق هر وسیلهی ارتباطی که به صورت مستقیم در شبکه باشد مانند مودم های Dialup و یا ADSL صورت میگیرد. استراتژی اصلی این نوع حمله به این صورت است که هکر نمیخواهد با موارد امنیتی درگیر شود و از طرف دیگر از این طریق حمله ای هم انجام دهد.

Backdoor در ساختار های برنامه نویسی به پلی گفته می شود که معمولا توسط شخص برنامه نویس اصلی سیستم، برای اعمال یکسری تغییر ها ایجاد شده است و فقط خود برنامه نویس از آنها خبر دارد.

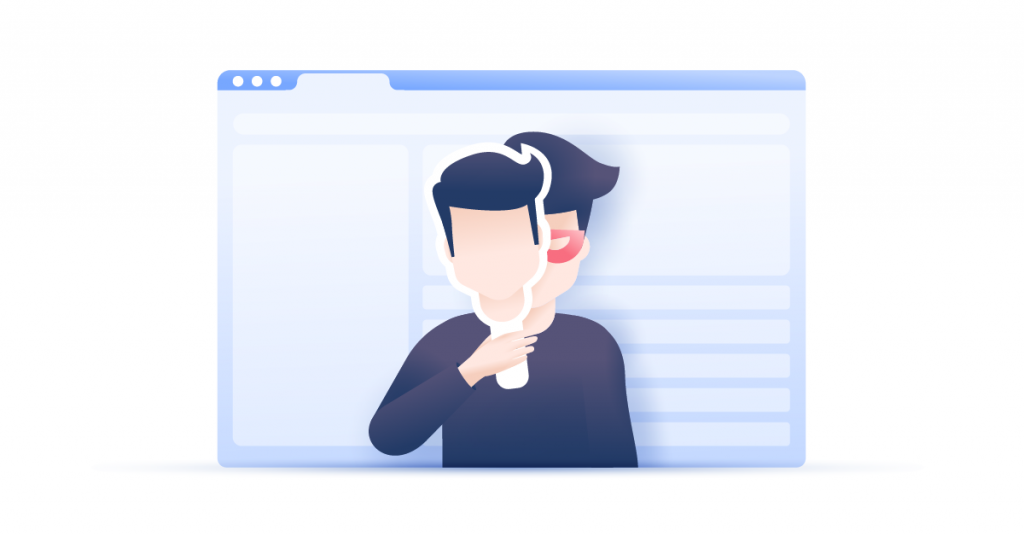

3- فریب دادن یا Spoofing

مهاجم آدرس IP و یا آدرس سخت افزاری MAC آدرس را دستکاری کرده و برای سیستم هدف اینگونه وانمود میکنند که به سیستم درستی وصل شده است و حمله صورت میگیرد . سپس به دلیل اینکه سیستم هدف به آدرس IP و یا MAC اعتماد دارد به سیستم مهاجم اجازه دسترسی به منابع درون سیستم را خواهد داد . دستکاری آدرس IP در سطح بسته های اطلاعاتی از نوع TCP انجام می شوند

به دلیل اینکه این پروتکل در اکثر سیستم هایی که در اینترنت مورد استفاده قرار میگیرند وجود دارد و از پروتکل TCP/IP به عنوان پروتکل ارتباطی خود از آن استفاده میکنند .

در این روش همانطور که گفته شد مهاجم با دستکاری IP به سیستم هدف خود را به عنوان یک آدرس IP مورد اعتماد معرفی میکنند و سیستم هدف هم از آنجایی که این IP را امن و مورد اعتماد میداند به آن پاسخ میدهد.

4- حملات مهندسی اجتماعی یا Social Engineering

این نوع حمله درصد موفقیت و میزان آسیب رسانی بیشتری نسب به باقی حملات دارد ، در این حمله از دانش روانشناسی و روابط عمومی برای به دست آوردن رمز عبور و اطلاعات دیگر استفاده میشود.

این نوع حمله مثال های زیادی دارد و فقط یکی از آنها در این مقاله گفته میشود ، مانند:

مهاجم خود را به عنوان پشتیبان فنی سیستم معرفی می کند و به شما می گوید که هارد دیسک کامپیوتر شما دچار مشکل شده است و احتمال چند تا اصطلاح فنی به کار میبرد ، او هارد دیسک را جهت تعمیر از سیستم شما خارج می کند و به جای آن در دستگاه هارد دیسک دیگر قرار میدهد که در نهایت اطلاعات موجود در هارد دیسک قبلی شما کاملا در اختیار او هستش و هرکاری بخواهد میتواند با آن انجام دهد.

به این نوع حمله خطرناکترین نوع حمله میگویند زیرا در یک شرکت افراد زیادی کار میکنند و هر کدام یک سری اطلاعات دارند ، شما میتوانید با برگزاری کلاس های توجیهی و آموزشی امنیت اطلاعات سازمان و کارکنان را حفظ کنید.

5- حمله Replay

زمانی که مهاجم کلیه اطلاعات را در اختیار دارد (نام کاربری و رمز عبور) بعد از اینکه هدف از حساب کاربری خود بیرون میآید و Session آن بسته میشود ، مهاجم وارد عمل شده و به دلیل اینکه خود را جای فردی جا زده است اینگونه حس میشود که هیچ مانعی ندارد.

یکی از روش های مقابله با این نوع حمله استفاده از روش رمزنگاری Nonce هستش ، برای مثال :

دو شخص A و B را در نظر بگیرید شخص A به پنل کاربری خود ورود کرده و یک شخص قابل اعتماد هستش از شخص B یک سری اطلاعات سازمانی را درخواست میکند ، شخص B از شخص A یک مجموعه حروف یا عدد ، به تعداد شش یا هشت کاراکتر میخواهد تا دسترسی به اطلاعات برای A باز کند.

Nonce : مجموعه ای از عدد و حروف تصادفی هستش که در مدت زمان مشخصی اعتبار آن به پایان رسیده و مقداری جدید جایگزین آن میشود.

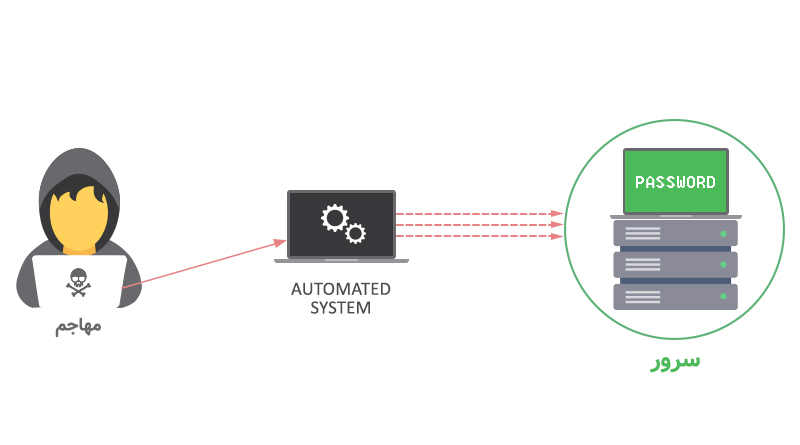

6- تکنیک حمله Brute Force

در این روش حمله مهاجم برای به دست آوردن رمز عبور هدف ، رمزهایی را به صورت تصادفی انتخاب میکند برای مثال به جای رمز از نام کاربری ، شماره پرسنلی ، تاریخ تولد ، عنوان شغلی ، نام فرد – همسر – فرزند استفاده کرده و آن ها را با Hash رمز اصلی مقایسه میکند.

همانطوری که از این روش مشخص است این روش خیلی زمان گیر است.

7- حمله زباله گردی یا Dumpster Diving

در این روش برای به دست آوردن اطلاعات هدف اصلی هستش ، مهاجم با استفاده از اطلاعاتی که از طرف سازمان یا افرادی درون سازمان دور ریخته شده است ، اطلاعاتی در خصوص هدف حمله خود به دست میآورد .

در بسیار از مواقع اطلاعاتی که در سطل زباله یک سازمان یافت میشود میتواند برای یک مهاجم بسیار با ارزش باشد. دلیل ارزشمندی آنها چیست؟ این اطلاعات ممکن است ، لیست شماره تلفن ها و رمز عبور ها ، شامل نامه های اداری و نام های کاربری درون سطل زباله باشند.

یکی از چیز هایی که درون سازمان بسیار حساس است امنیت اطلاعات و محرمانگی در آن سازمان هستش تصور کنید چه عمدا و یا چه سهوا اطلاعات با ارزشی مانند یک مستند از سازمان یا یکی از اسناد درون سطل زباله باشد ، شخص که آن را به دست میآورد میتواند از آن اطلاعات سوء استفاده کند ، حالا به هر طریقی .